QR-Codes sind längst Alltag: ob für Restaurant-Speisekarten, Event-Tickets, Banking-Apps oder Logins. Doch gerade ihre Allgegenwärtigkeit macht sie zu einem attraktiven Angriffsziel für Cyberkriminelle.

Immer häufiger taucht in diesem Zusammenhang der Begriff Quishing auf – eine Wortschöpfung aus „QR-Code“ und „Phishing“. Dahinter verbirgt sich eine gefährliche Angriffsmethode, die klassische Sicherheitslösungen häufig umgeht.

Was ist Quishing?

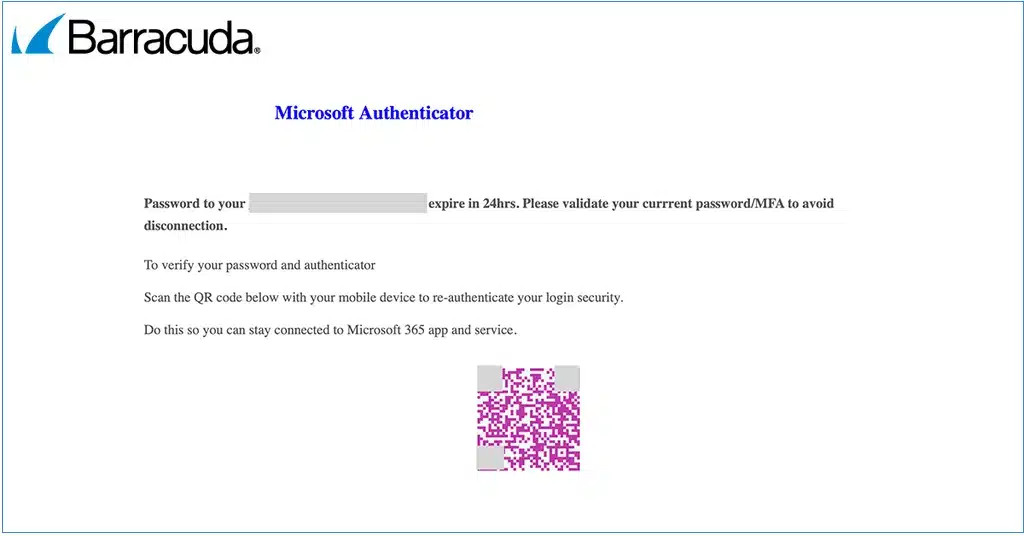

Beim Quishing setzen Angreifer auf manipulierte QR-Codes, die nichtsahnende Opfer auf gefälschte Webseiten führen. Dort werden sie dazu verleitet, ihre Zugangsdaten, Kreditkarteninformationen oder andere sensible Daten preiszugeben. Die Besonderheit: QR-Codes wirken visuell harmlos und werden meist mit dem Smartphone gescannt, also außerhalb des geschützten Firmen-Netzwerks.

Ein aktuelles Barracuda Threat Spotlight zeigt, wie raffiniert Cyberkriminelle mittlerweile vorgehen:

- Aufgeteilte QR-Codes: Der eigentliche Code wird in zwei separate Bilddateien zerlegt, die in einer Phishing-Mail nebeneinanderstehen. Für den Menschen wirkt es wie ein normaler QR-Code, Security-Systeme erkennen aber nur zwei unverfängliche Bilder.

- Verschachtelte QR-Codes: Ein legitimer QR-Code (z. B. mit Verweis auf Google) wird von einem schädlichen, äußeren Code „umhüllt“. Beim Scannen leitet der äußere Code auf eine gefälschte Webseite weiter.

Beide Techniken wurden in bekannten Phishing-as-a-Service (PhaaS)-Kits wie Tycoon und Gabagool identifiziert – ein Hinweis darauf, dass sich Quishing rasant professionalisiert.

Wie erkenne ich Quishing?

Für den Endnutzer ist es oft schwierig, einen harmlosen von einem manipulierten QR-Code zu unterscheiden. Dennoch gibt es einige Warnsignale:

- Ungewöhnliche E-Mail-Absender oder Betreffzeilen, die zum schnellen Handeln auffordern („Passwort zurücksetzen“, „Dringende Kontoverifizierung“).

- QR-Codes in verdächtigen Kontexten, etwa in Mails von angeblichen Banken, Cloud-Diensten oder Paketdiensten.

- Fehlende Transparenz: Seriöse Anbieter geben meist auch eine klickbare URL an. Ein QR-Code ohne weiteren Kontext ist verdächtig.

- Verschleierte Weiterleitungen: Wird nach dem Scannen sofort eine Login-Maske angezeigt, ist Vorsicht geboten.

Wie kann ich mich schützen?

- Vorsicht beim Scannen: Keine QR-Codes aus unbekannten oder unerwarteten eMails öffnen.

- Link-Preview nutzen: Viele Scanner-Apps und Smartphones zeigen die Ziel-URL an, bevor geöffnet wird. Unbedingt prüfen!

- Zwei-Faktor-Authentifizierung (2FA) aktivieren: Selbst wenn Zugangsdaten gestohlen werden, erschwert dies den Missbrauch.

- Security-Awareness-Trainings: Mitarbeiter regelmäßig für neue Angriffsmethoden sensibilisieren.

- Technische Schutzmaßnahmen: KI-gestützte E-Mail-Security und spezialisierte QR-Code-Scanner können verdächtige Codes erkennen.

Die Lösung

Barracuda Email Gateway Defense: Erweiterte E-Mail-Security mit KI-gestützter QR-Code-Analyse, die verschachtelte oder aufgeteilte Codes erkennen kann.

Quelle: Barracuda Threat Spotlight